Risiko Doppelklick: Experte warnt vor neuem Hackerangriff bei gängigen Browsern

Laut Paulos Yibelo, Experte für Internetsicherheit, ist eine neue und „extrem weitverbreitete“ Hackerbedrohung aufgetaucht. Sie nutzt den geringen Zeitraum eines gewöhnlichen Maus-Doppelklicks aus, um den Schutz von Webbrowsern zu umgehen. Dabei würden die Nutzer unter anderem unbeabsichtigt sensible Daten weitergeben oder die Genehmigung des Zugriffs auf bösartige Apps autorisieren.

Die neue Bedrohung wird als „Double Clickjacking“ bezeichnet. Sie manipuliert Nutzer von Browsern wie Google Chrome, Firefox, Safari und anderen so, dass sie unwissentlich mit sensiblen Elementen wie Anmelde- oder Kontoberechtigungen interagieren. Dies geschieht durch einen nahtlosen Wechsel des Kontexts einer Webseite während einer Doppelklick-Aktion, so Yibelo. Er beschrieb die Ausnutzung in einem kürzlich veröffentlichten Blogbeitrag.

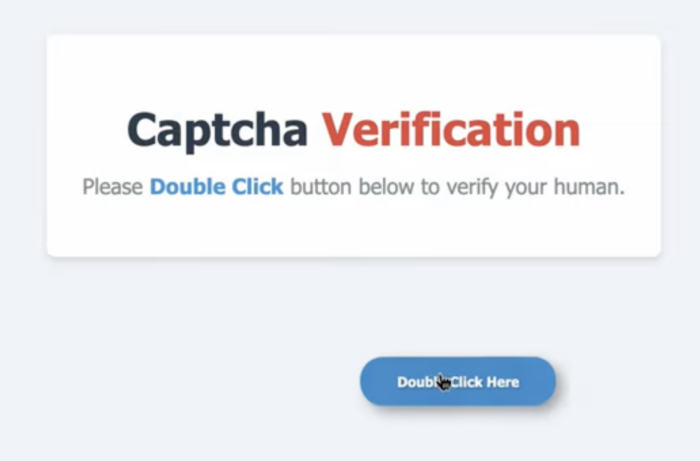

Harmlos aussehender Captcha-Test

Double-Clickjacking-Angriffe beginnen in der Regel mit einer bösartigen Website. Diese zeigen eine harmlose Eingabeaufforderung wie ein Captcha [Anm. d. Red.: Test, ob der Nutzer ein Mensch ist] oder eine Verifizierungsanfrage an, wobei der Nutzer aufgefordert wird, zum Fortfahren einen Doppelklick auszuführen.

So kann die Aufforderung zum Doppelklick aussehen. Foto: Bildschirmfoto YouTube-Kanal Qey Shinkurt

Wenn der Benutzer das erste Mal klickt, löst der Angriff das Öffnen eines neuen Browserfensters aus, während der Inhalt des ursprünglichen Fensters manipuliert wird.

In dem Sekundenbruchteil zwischen dem ersten und dem zweiten Klick des Nutzers wird der ursprüngliche Inhalt durch sensible Elemente wie Berechtigungsanfragen oder Dialoge zur Kontoberechtigung ersetzt. Der zweite Klick interagiert mit dem ersetzten Inhalt und erlaubt Aktionen, die der Nutzer nie genehmigen wollte.

Double Clickjacking ist eine neue Variante des Clickjacking, einer Angriffstechnik, die es schon seit Jahren gibt. Bei Clickjacking-Angriffen werden Nutzer durch bösartige Websites dazu verleitet, auf versteckte Schaltflächen zu klicken, mit denen sie nie interagieren wollten. Dadurch besteht die Gefahr von nicht autorisierten Transaktionen, Datenschutzverletzungen oder der Übernahme der Kontrolle über Benutzerkonten.

Bestehende Schutzmaßnahmen werden umgangen

Der ursprüngliche Clickjacking-Angriff ist mittlerweile unpraktisch geworden, da moderne Browser Schutzmaßnahmen eingeführt haben, die verhindern, dass bösartige Websites sensible Inhalte in versteckte Frames einbetten oder nicht autorisierte Aktionen ausführen.

Das Double Clickjacking umgeht diese Schutzmaßnahmen jedoch, indem es die Abfolge und den kurzen Klickzeitraum von Doppelklickaktionen ausnutzt. Das macht es zu einer raffinierteren und gefährlicheren Bedrohung.

„Auch wenn es sich nur um eine kleine Änderung handelt, öffnet sie neuen Angriffen auf die Benutzeroberfläche Tür und Tor, die alle bekannten Clickjacking-Schutzmaßnahmen umgehen, einschließlich des X-Frame-Options-Headers oder eines Lakeside: Lax/Strict-Cookies“, erklärte Yibelo. „Diese Technik betrifft anscheinend fast jede Website und führt auf vielen großen Plattformen zu Übernahmen von Benutzerkonten.“

Laut Yibelo ist Double Clickjacking aus mehreren Gründen gefährlich. Es umgeht nicht nur die herkömmlichen Clickjacking-Schutzmaßnahmen, sondern kann auch Browser-Erweiterungen angreifen – nicht nur die Websites selbst.

Yibelo sagte, dass Proof-of-Concept-Angriffe [Proof-of-Concept: Machbarkeitsnachweis] gezeigt haben, wie beliebte browserbasierte Kryptowallets [Onlinedienst, der den privaten Schlüssel für Kryptowährungstransaktionen speichert] ausgenutzt werden können, um nicht autorisierte Web3-Transaktionen zu autorisieren. Es könnte auch dazu verwendet werden, VPN-Erweiterungen zu deaktivieren. Das kann die IP-Adresse eines Nutzers offenlegen.

Lösungsansätze

Überdies ist Double Clickjacking laut Yibelo „extrem weitverbreitet“, und alle von ihm getesteten Websites sind standardmäßig dafür anfällig. Es erfordert auch nur minimale Interaktion seitens des Nutzers, der lediglich einen Doppelklick ausführen muss. Das Ausfüllen von Formularen oder das Abarbeiten mehrerer Schritte ist damit nicht mehr nötig.

Yibelo sagt, dass langfristige Lösungen zum Schutz vor Double-Clickjacking-Sicherheitslücken Browser-Updates und neue Standards erfordern würden.

In der Zwischenzeit empfiehlt er Entwicklern, auf ihren Websites einen relativ einfachen JavaScript-Ansatz zu verwenden. Dieser würde das Risiko von Double-Clickjacking eliminieren, indem kritische Schaltflächen standardmäßig deaktiviert werden. Es sei denn, eine Mausbewegung oder eine Tastatureingabe wird erkannt.

Zudem empfiehlt er den Nutzern, bei Aufforderungen, die einen Doppelklick erfordern, vorsichtig zu sein, insbesondere auf unbekannten Websites. Durch die Aktualisierung von Browsern und Erweiterungen wird sichergestellt, dass die neuesten Sicherheitspatches [spezielle Aktualisierungen, um Sicherheitslücken zu schließen] installiert sind, wodurch Schwachstellen für Exploits reduziert werden. Ebenso können Anti-Malware- und Sicherheitstools dabei helfen, verdächtiges Verhalten in Echtzeit zu erkennen und zu blockieren.

Dieser Artikel erschien im Original auf theepochtimes.com unter dem Titel „Expert Sounds Alarm Over Double-Click Cyberattacks on Major Browsers“. (deutsche Bearbeitung mf)

vielen Dank, dass Sie unseren Kommentar-Bereich nutzen.

Bitte verzichten Sie auf Unterstellungen, Schimpfworte, aggressive Formulierungen und Werbe-Links. Solche Kommentare werden wir nicht veröffentlichen. Dies umfasst ebenso abschweifende Kommentare, die keinen konkreten Bezug zum jeweiligen Artikel haben. Viele Kommentare waren bisher schon anregend und auf die Themen bezogen. Wir bitten Sie um eine Qualität, die den Artikeln entspricht, so haben wir alle etwas davon.

Da wir die Verantwortung für jeden veröffentlichten Kommentar tragen, geben wir Kommentare erst nach einer Prüfung frei. Je nach Aufkommen kann es deswegen zu zeitlichen Verzögerungen kommen.

Ihre Epoch Times - Redaktion