Spionage aus China in großem Stil: Mindestens 400 Abgeordnete betroffen – Regierung schwieg

Hacker im Auftrag von Peking sollen Tausende Personen anvisiert haben

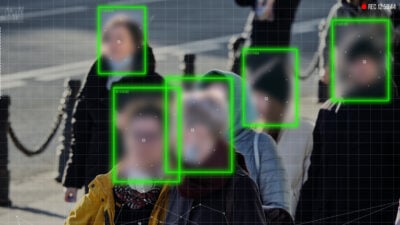

Wie „Bild“ berichtete, soll das KPC-Regime Hackerangriffe und Spähaktionen gegen Tausende potenziell einflussreiche Persönlichkeiten veranlasst haben. Unter ihnen sollen sich allein etwa 400 Abgeordnete befunden haben – auch aus dem EU-Parlament.

Verantwortlich dafür sei eine Hackergruppe mit dem Namen APT31. Das Ministerium für Staatssicherheit (MSS) soll die Gruppe gesteuert haben. Diese soll über mehr als ein Jahrzehnt hinweg Personen vom Prokuristen im Rüstungsunternehmen bis hin zur Führungspersönlichkeit beim Smartphonehersteller anvisiert haben.

Wie auch mit Blick auf den inhaftierten Krah-Mitarbeiter leugnet Peking jede Mitwisserschaft. In den USA wurde laut „Reuters“ jedoch mittlerweile gegen sieben Personen im Alter zwischen 35 und 38 Jahren Anklage erhoben. Zudem haben die USA und Großbritannien Sanktionen gegen diese verhängt.

Ein Mitarbeiter des AfD-Abgeordneten Maximilian Krah steht unter dem Verdacht der Spionage für China. Foto: Jean-Francois Badias/AP/dpa

Regierungskritiker und Geschäftsgeheimnisse von besonderem Interesse

Die auch unter dem Namen „Zirconium“ bekannte Gruppe hat den bisherigen Erkenntnissen zufolge über eine Scheinfirma namens Wuhan Xiaoruizhi Science and Technology Company (Wuhan XRZ) operiert. Auch diese ist nun Ziel von Sanktionen. Laut der Ende März beim östlichen Bezirksgericht in Manhattan eingereichten Anklage habe die Spionage mindestens im Jahr 2010 begonnen.

Bezüglich aller Personen, die im Visier der Gruppe standen, sei es vor allem um Agenden der Auslandsaufklärung und Wirtschaftsspionage gegangen. Unter anderem über mehr als 10.000 mit Trojanern versehene E-Mails soll die globale Hacking-Attacke gelaufen sein. Die Ziele seien Unterdrückung von Regierungskritikern, Gefährdung von Regierungseinrichtungen und Diebstahl von Geschäftsgeheimnissen gewesen.

Immer wenn sich geopolitische Spannungen mit China verschärft hätten, hätten sich der Anklage zufolge die Aktivitäten verschärft. Dies sei der Fall gewesen bei Spannungen im Südchinesischen Meer, den prodemokratischen Protesten in Hongkong oder dem Wirtschaftskrieg mit den USA in der Ära Trump.

Bütikofer beklagt „Duckmäusertum“ in Brüssel und Berlin

In Deutschland und der EU scheint man die Umtriebe jedoch weitgehend teilnahmslos hingenommen zu haben. Dies wirft zumindest der Grünen-Politiker Reinhard Bütikofer den entsprechenden Stellen bei „Bild“ vor. Er spricht von „Duckmäusertum“ in Brüssel und Berlin und klagt darüber, dass die potenziell Betroffenen hier erst jüngst in Kenntnis gesetzt worden seien – vom FBI und nicht von eigenen Behörden.

Der Abgeordnete der Grünen im Europäischen Parlament Reinhard Bütikofer. Foto: über dts Nachrichtenagentur

Die Amerikaner hatten der „Inter-Parlamentarischen Allianz für China“ (IPAC) zufolge auf ihr eigenes Auskunftsersuchen hin Informationen geliefert. Diese hätten es ermöglicht, mehr als 120 der Ziele von APT31 zu identifizieren.

Betroffen seien neun Mitglieder des EU-Parlaments und drei Mitarbeiter. Der ALDE-Politiker Guy Verhofstadt soll ebenso im Visier der Hacker gewesen sein wie der Freie-Wähler-Abgeordnete Engin Eroğlu. Auch Mitglieder nationaler Parlamente seien betroffen gewesen.

Hacker während des Besuchs des Kanzlers kein Thema

Mehrere EU-Parlamentarier haben nun an die Präsidenten des EU-Parlaments und der Mitgliedstaaten Schreiben gerichtet, in denen eine volle Aufklärung des Sachverhalts gefordert wurde. Zudem solle es Ermittlungen und Sanktionen geben.

Man wolle auch wissen, warum es keine Verständigung vonseiten der eigenen Stellen gegeben habe. Bütikofer mahnt:

„Von solchen Attacken darf man sich nicht einschüchtern lassen.“

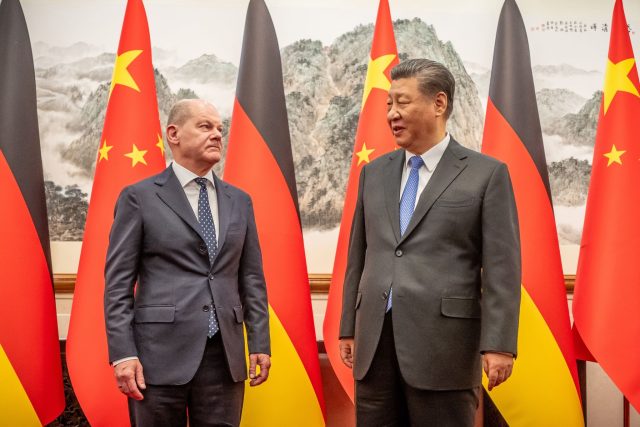

Es deutet auch nichts darauf hin, dass Bundeskanzler Olaf Scholz das Thema jüngst auf seiner mehrtägigen China-Reise angesprochen hätte. Erst vor wenigen Wochen war bekannt geworden, dass chinesische Hacker über Jahre hinweg systematisch Geschäftsgeheimnisse bei VW ausgekundschaftet hatten.

Bundeskanzler Olaf Scholz wird von dem chinesischen Staatspräsidenten Xi Jinping am 16. April 2024 im Staatsgästehaus empfangen. Foto: Michael Kappeler/dpa

Vielzahl der Spione aus China macht Entdeckung mittlerweile leichter

Einen Tag vor der Festnahme des Krah-Mitarbeiters Jian G. wurden bereits drei deutsche Forscher festgenommen. Diese sollen über ihre Einrichtungen versucht haben, das KP-Regime mit Informationen über Militärtechnik zu versorgen. Dass in jüngster Zeit mehrere Fälle bekannt geworden seien, sei eine „Mischung aus Anfangserfolg und Zufall“, äußerte Geheimdienstexperte Erich Schmidt-Eenboom gegenüber „Bild“.

Seit 2006 hätten Verfassungsschützer sich verstärkt mit der Problematik Industriespionage befasst. Dabei wurde auch die Zusammenarbeit mit der US-amerikanischen NSA verstärkt. Chinas KP gehe verhältnismäßig subtil und geduldig bei der Anwerbung von Zuträgern vor, so Schmidt-Eenboom:

„Allerdings spioniert China in Deutschland inzwischen so viel, dass die Wahrscheinlichkeit, dass einzelne Spione auffliegen, auch deutlich größer geworden ist.“

vielen Dank, dass Sie unseren Kommentar-Bereich nutzen.

Bitte verzichten Sie auf Unterstellungen, Schimpfworte, aggressive Formulierungen und Werbe-Links. Solche Kommentare werden wir nicht veröffentlichen. Dies umfasst ebenso abschweifende Kommentare, die keinen konkreten Bezug zum jeweiligen Artikel haben. Viele Kommentare waren bisher schon anregend und auf die Themen bezogen. Wir bitten Sie um eine Qualität, die den Artikeln entspricht, so haben wir alle etwas davon.

Da wir die Verantwortung für jeden veröffentlichten Kommentar tragen, geben wir Kommentare erst nach einer Prüfung frei. Je nach Aufkommen kann es deswegen zu zeitlichen Verzögerungen kommen.

Ihre Epoch Times - Redaktion